UniFi – USG Firewall: Güvenlik Duvarı Kurallarına Giriş

Genel bakış

Bu makale, UniFi Ağ Denetleyicisindeki güvenlik duvarı kurallarının nerede ve nasıl yapılandırılacağını açıklar ve güvenlik duvarının UniFi – USG Firewall: Güvenlik Duvarı Kurallarına Giriş USG ile nasıl yönetileceği hakkında bazı öneriler sunar. Bu makale tüm USG modelleri için geçerlidir.

İçindekiler

- Giriş

- UniFi’de Güvenlik Duvarı Kurallarını Anlama

- Yerel, Giriş ve Çıkış Kuralları

- Önceden Tanımlanmış LAN, Konuk ve WAN Kuralları

- İlgili Makaleler

Giriş

UniFi Güvenlik Ağ Geçidi (USG), yöneticilere, UniFi ağlarını yönetmeleri için ağ güvenliği sağlamak için güvenlik duvarı kuralları oluşturma ve yönetme yeteneği de dahil olmak üzere birçok yararlı özellik sunar. Bu kılavuz UniFi Controller‘da güvenlik duvarı kurallarının nasıl yapılandırılacağını ve USG’yi kullanarak güvenlik duvarını yönetmek için bazı öneriler sunacaktır.

UniFi’de Güvenlik Duvarı Kurallarını Anlama

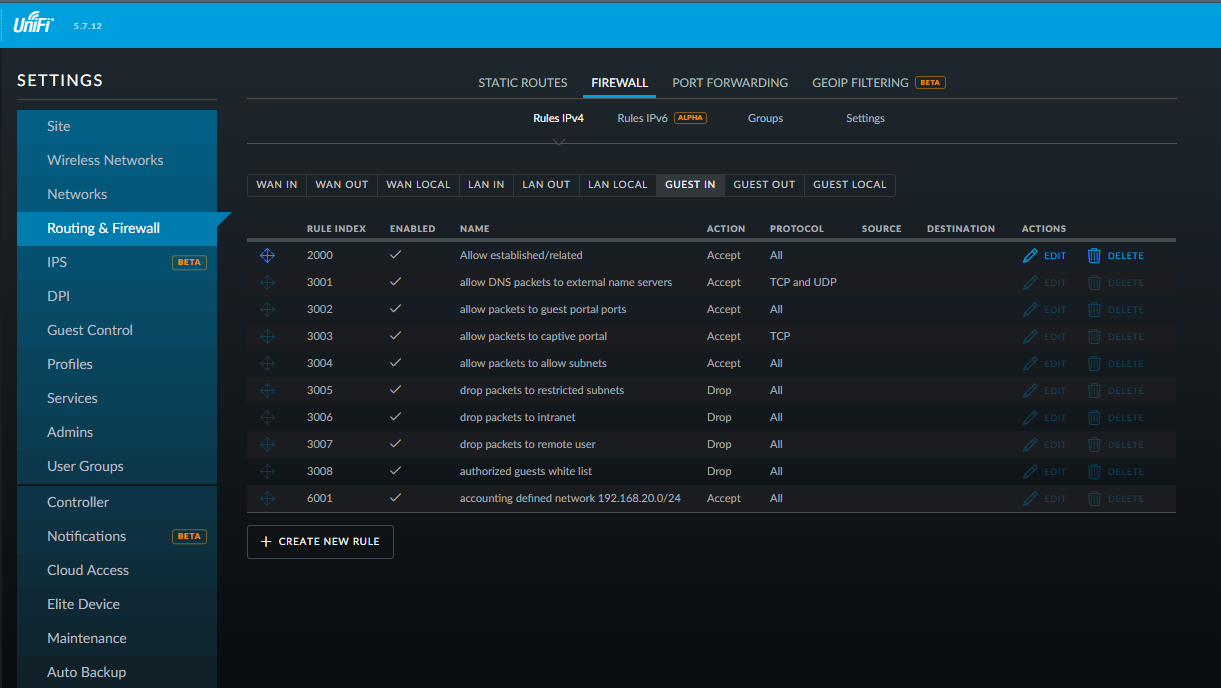

UniFi Ağ Denetleyicisi’nde Güvenlik Duvarı Kurallarını yapılandırmak için, Ayarlar> Yönlendirme ve Güvenlik Duvarı> Güvenlik Duvarı’nın gösterildiği gibi gidin:

Kurallar şu anda ağ türüne göre üç grupta gruplandırılmıştır: WAN , LAN ve GUEST . Kontrol cihazında tanımlanan şirket tipi ağlar LAN kurallarını, Misafir tipi ağlar GUEST kurallarını ve USG’nin Özellikler panelindeki USG Yapılandırmasında tanımlanan WAN’ları WAN kurallarını kullanır. UGS’nin özellikler panelini görmek için Kontrol Cihazının Cihazlar bölümüne gidin , Özellikler panelini açmak için USG’ye tıklayın ve ardından Yapılandırsekmesi. Aynı kural bu tipteki tüm arayüzlere uygulanır. Bu, belirli bir arayüz için bir kural setine alışmış olanlara biraz kafa karıştırıcı olabilir, ancak aynı şeyler her iki metodolojiyle de yapılabilir. IN / OUT / LOCAL yaklaşımı daha genel ayrıntı düzeyi sağlar.

Yerel, Giriş ve Çıkış Kuralları

WAN YEREL / LAN YEREL / KONUK YEREL

WAN GİRİŞİ / LAN GİRİŞİ / KONUK GİRİŞİ

WAN ÇIKIŞI / LAN ÇIKIŞI / KONUK ÇIKIŞI

Önceden Tanımlanmış LAN, Konuk ve WAN Kuralları

LAN

Denetleyicide görünmese de, üç LAN kural kümesinin her birinin varsayılan bir “Kabul Et” eylemi vardır. UniFi yöneticileri, güvenlik ve / veya uyumun arttırılması için bir bırakma kuralı oluşturmak ve buna göre yerleştirmek zorunda kalabilir.

- LAN_IN: Önceden tanımlanmış kurallar tüm trafiğe giden trafiğe kısıtlama olmadan izin verir: LAN’ları diğer LAN’lara, LAN’ları İnternet’e, hatta LAN’dan “Misafir” tipine kadar ağlara izin verir.

- LAN_LOCAL: Önceden tanımlanmış kurallar, “Şirket” tipi bir ağdaki herhangi bir ana makinenin USG’nin kendisindeki hizmetlere erişmesine izin verir (örn. SSH, DNS, RADIUS vb.).

- LAN_OUT: Önceden tanımlanmış kural, “Kurumsal” tür ağlarda ana makinelere yönlendirilen tüm gelen trafiğe izin verir.

Konuk

Denetleyicide görünmese de, GUEST_IN ve GUEST_OUT kural kümeleri varsayılan olarak “Kabul Et” işlemine sahiptir. GUEST_LOCAL varsayılan bir “bırakma” eylemine sahip.

- Guest_IN: Önceden tanımlanmış kurallar konuk portalının çalışması için gereken trafiğe izin verir; ancak kurumsal ağlara, “Konuk Denetimi” nde tanımlanan tüm kısıtlı ağlara ve uzak kullanıcı VPN alt ağlarına yönelik trafiği engeller. Diğer herkese izin verecek (İnternet trafiği için).

- Guest_LOCAL: Önceden tanımlanmış kurallar, yönlendiriciye gönderilen USG’nin DNS, ping ve trafiğine izin verir . RADIUS kimlik doğrulama ve muhasebe trafiğine izin vermek için kurallar otomatik olarak GUEST_LOCAL’a eklenir.

- Guest_OUT: Önceden tanımlanmış kural, “Misafir” tipi ağlarda ana bilgisayarlara yönlendirilen tüm gelen trafiğe izin verir.

BİTİK

Yapılandırılmış bağlantı noktası yönlendirme trafiğine ve DPI engelleme yapılandırmasına yönelik trafiğe izin vermek için kurallar otomatik olarak WAN_IN’e eklenir. Yapılandırılmış uzak kullanıcı VPN ağları için trafiğe izin vermek için kurallar WAN_LOCAL’a otomatik olarak eklenir.

- WAN_IN: Önceden tanımlanmış kurallar yalnızca belirlenmiş / ilgili cevap trafiğine izin verir (örneğin, bir dahili ağdan başlatılan trafiğe cevap verir).

- WAN_LOCAL: Önceden tanımlanmış kurallar yalnızca USG’nin kendisine gelen yerleşik / ilgili trafiğe izin verir.

- WAN_OUT: Önceden tanımlanmış kural, kabul edilen gizli bir varsayılan eylemdir.

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

5 Yorumlar

Geri Bildirim: UniFi - USG Gelişmiş Yapılandırma | Ubiquiti Networks

Geri Bildirim: UniFi - USG Port Yönlendirme Konfigürasyonu ve Sorun Giderme

Geri Bildirim: Facebook Wi-Fi'yi Konuk Yetkilendirme için Kullanma |

Geri Bildirim: Ubnt Unifi Security Gateway Özellikler ve Datasheet

Geri Bildirim: Ubnt Unifi Security Gateway Pro 4 Özellikler ve Datasheet |