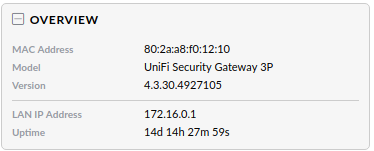

Genel bakış

Bu makalede, bir Ubnt UniFi – USG Port Yönlendirme Güvenlik Ağ Geçidinde bağlantı noktasının ileri doğru nasıl yapılandırılacağı ve istenildiği gibi çalışmıyorsa bunların nasıl giderileceği açıklanmaktadır. Bağlantı noktası yönlendirmeleri, USG’nizin WAN IP’sindeki bir veya daha fazla bağlantı noktasına yönlendirilen trafiği, genellikle Internet’ten erişilebilmesi için dahili bir ana bilgisayara yönlendirmenize olanak tanır.

Notları ve gereksinimleri:

|

|

İçindekiler

Adımlar: USG Port Yönlendirme Kuralı Nasıl Oluşturulur

- Güvenlik Duvarı Kuralları ve Bağlantı Noktası İletme

- SSH’den USG WAN’a

- WAN2’de Bağlantı Noktası İletme

- Bağlantı Noktası İletme Sorun Giderme

- İlgili Makaleler

Adımlar: USG Port Yönlendirme Kuralı Nasıl Oluşturulur

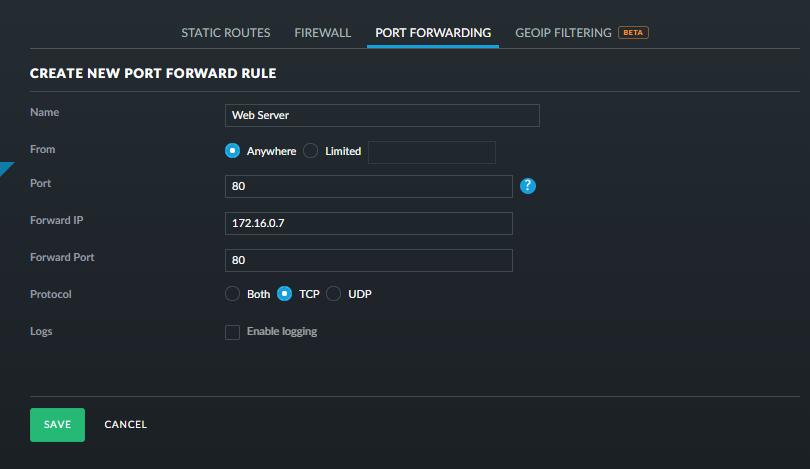

1. UniFi Controller‘da, Ayarlar> Yönlendirme ve Güvenlik Duvarı>USG Port Yönlendirme sekmesi> bölümüne gidin ve ilk portunuzu ileri yapılandırmak için Yeni Port Yönlendirme Kuralı Oluştur öğesine tıklayın.

2. Bağlantı noktası ileriye doğru yapılandırmada aşağıdaki alanlar kullanılabilir. Gereksinimlerinize göre doldurun ve Kaydet ‘i tıklayın. Yapılandırma daha sonra USG’ye sağlanacak ve tedarik tamamlandıktan sonra bağlantı noktası etkin olacaktır. Bağlantı noktanızı Internet’te ağınızın dışından öne doğru test ettiğinizden emin olun.

- Ad: Yalnızca referans amacıyla iletilen bağlantı noktasının açıklayıcı adı. İşlevsel bir etki yok.

- Kimden: Bu alan, bağlantı noktası ileriye doğru izin verilen kaynak adreslerini belirtir. Servisin İnternet üzerindeki herhangi bir yerden erişilebilir olması gerekiyorsa, burada “Herhangi bir Yer” i seçmelisiniz. Bağlantı noktasını ileriye kullanabilecek kaynak IP veya ağı sınırlayabileceğiniz durumlarda, ağınızın güvenliğe maruz kalmasını büyük ölçüde sınırladığı için bunu yapmak en iyisidir. Bağlantı noktası üzerinden izin verilen kaynak IP’lerini kısıtlamak için, “Sınırlı” seçeneğini seçin ve sağındaki metin kutusuna bir IP adresi (örn. 198.51.100.123) veya CIDR maskeli IP alt ağı (örn. 100.70.60.0/24) girin. Bağlantı noktası üzerinden yalnızca belirtilen IP veya ağa izin verilir.

NOT: Birden fazla kaynak IP adresine veya alt ağa izin vermeniz gerekiyorsa, her birine farklı bir “Kimden” IP veya alt ağla ileriye doğru birden fazla bağlantı noktası ekleyebilirsiniz.

- Port: Port alanı, iletilecek harici portu belirler. WAN IP’nizdeki bu bağlantı noktası iletilecektir.

- IP Yönlendir: Bu alan, bu port varış yeri için kullanılacak dahili IP adresini belirtir.

- Forward Port: Forward Port, trafiğin yönlendirildiği dahili portu belirler.

- Protokol: Burada iletilen protokol olarak TCP, UDP veya Her İkisini de (TCP ve UDP) seçebilirsiniz. Çoğu servis TCP kullanır. Hem TCP hem de UDP gerekli olmadıkça, İkisi yerine birini veya diğerini belirtmelisiniz.

- Günlükler: Günlüğe kaydetmeyi etkinleştir seçeneği işaretliyse, USG syslog’da portla eşleşen trafiği kaydeder.

3. Örnek olarak, iki port yönlendirme kuralı oluşturacağız.

Örnek Web Sunucusu Bağlantı Noktası İletme

Şimdi Port Forward sekmesindeki her alana aşina olduğunuza göre, bazı örnek Port Forward’ları oluşturalım. İlk örnek için, HTTP’yi (TCP port 80) Linux sunucusuna 172.16.0.7’de açıyoruz.

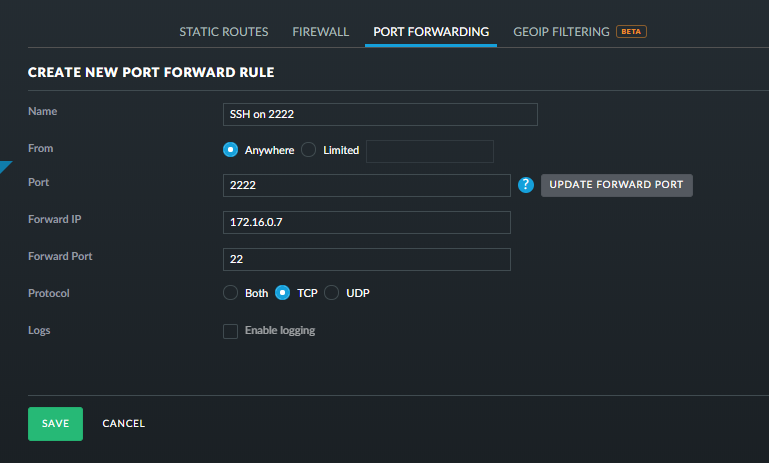

Örnek SSH Bağlantı Noktası İletme

Bu örnekte, 2222 numaralı dış bağlantı noktasını 22 numaralı bağlantı noktasında Linux sunucusunun SSH’sine ileteceğiz. SSH, çoğunlukla kaba kuvvet saldırılarının çoğalmasını önlemek için insanların harici olarak dahili olarak farklı bir bağlantı noktasında yapılandırdığı yaygın bir hizmet örneğidir. Bir SSH kaba kuvvet saldırısına duyarlı herhangi bir sistem, bağlantı noktasından bağımsız olarak bulunup tehlikeye gireceğinden, bunu yaparken gerçek bir güvenlik söz konusu değildir; . Bu tür yönlendirilmiş trafikteki kaynak IP’lerini veya ağları sınırlandırmak tercih edilir, ancak SSH’yi İnternete açık bırakma gereksiniminiz varsa, alternatif bir harici bağlantı noktası kullanmak zarar vermez.

Bir kez daha Kaydet’e tıklayın . USG’nin temini tamamlandıktan sonra, Linux sunucusunun SSH hizmetine 192.0.2.117 port 2222’den İnternet’ten ulaşılabilir.

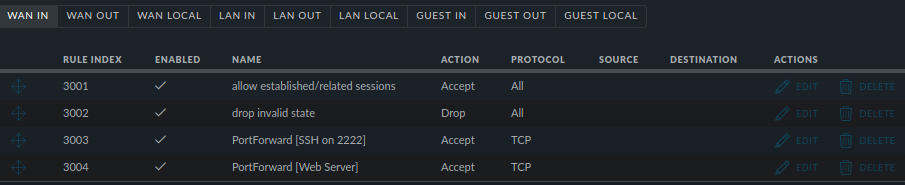

4. Şimdi Port Yönlendirme sekmesi yeni oluşturduğumuz yapılandırılmış iki girişi gösterecektir. Girişin sağındaki kalemi veya silmek için çöp tenekesini tıklayabilirsiniz.

Güvenlik Duvarı Kuralları ve Bağlantı Noktası İletme

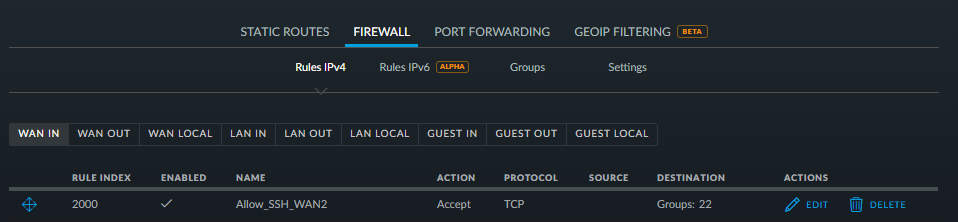

Gelen Ayarlar> Yönlendirme ve Güvenlik Duvarı> Güvenlik duvarı sekmesi güvenlik duvarı kuralları içinde WAN kurallar liman ileriye ilişkili trafik geçmek eklendi görüntüler.

Bu kurallar düzenlenemez, çünkü bunlar ileriye doğru bağlantı noktasıyla ilişkilidir ve yapılandırma özelliklerinin tümü bağlantı noktasından ileriye doğru gelir. Bu kuralları düzenlemek veya silmek için portu ileriye doğru düzenler veya siler.

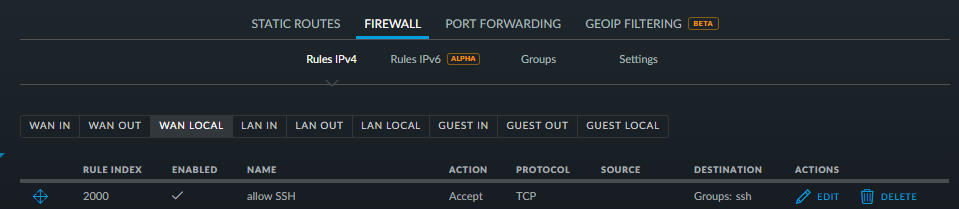

SSH’den USG WAN’a

Hedef, USG’nin IP adresini WAN üzerinden kendisine SSH yapmaksa, WAN LOCAL’da bir kural oluşturulması gerekir. Ayarlar> Yönlendirme ve Güvenlik Duvarı> Güvenlik Duvarı sekmesi> WAN LOCAL. Bu ileriye doğru bir liman olarak kabul edilmez. Bunun gibi bir kural oluşturmak için aşağıdaki adımları izleyin.

1. WAN LOCAL sayfasındayken Yeni Kural Oluştur’a tıklayın .

2. Aşağıdakileri seçin:

- İşlem: Kabul Et

- Protokol: TCP

- Hedef Port grubu> Port grubu oluştur

- adı: SSH

- liman: 22

3. Hepsini varsayılan olarak bırakın ve Kaydet tuşuna basın .

WAN2’de Bağlantı Noktası İletme

Liman için şu anda yalnızca WAN1’e ayarlanmıştır. Çok wan konfigürasyona sahipseniz, ileriye doğru olan portun WAN2’ye ve bu portun ilerlemesine izin vermek için güvenlik duvarı kurallarının manuel olarak eklenmesi gerekecektir. Bu, Ubnt USG’ye SSH veya konsol erişimi gerektirecektir. Aşağıda, WAN2 adresinin eth3’te 100.11.12.13 olduğu ve iletilen 22 numaralı bağlantı noktasının 172.16.0.7 iç adresinde olduğu bir ileri WAN2 bağlantı noktası örneği verilmiştir.

1. Portun ilerlemesine izin vermek için WAN_IN’de bir güvenlik duvarı kuralı oluşturun.

2. WAN IN sayfasındayken Yeni Kural Oluştur’a basın

3. Aşağıdakileri seçin:

- İşlem: Kabul Et

- Protokol: TCP

- Hedef Port grubu> Port grubu oluştur

- adı: SSH

- liman: 22

4. Diğerlerini varsayılan ayarlarda bırakın ve Kaydet tuşuna basın .

5. USG’ye SSH yazıp aşağıdakileri yazın:

yapılandırmak set hizmet nat kuralı 4000 açıklamayı "WAN2 tcp 22" seti servis nat kuralı 4000 hedef adresi 100.11.12.13 seti servis nat kuralı 4000 hedef bağlantı noktası 22 ayar servisi nat kuralı 4000 Gelen-arayüz eth3 iç-adres adres 172,16 set servisi nat kuralı 4000. 0.7 set servis nat kuralı 4000 iç adres portu 22 set servis nat kuralı 4000 protokolü tcp set servis nat kuralı 4000 tip varış yeri taahhüdü;

5. Dışarıdan test edildiğinde, ileriye doğru bağlantı noktası şimdi WAN2 üzerinde çalışmalıdır.

1-4999 arasında herhangi bir yerde olabilir, düşük sayı onu takip eden kurallara göre önceliklidir. Ayrıca “?” Yazabilirsiniz. girebildiğiniz seçeneklerin bir listesini getirmek için istediğiniz zaman komuttaki tuşa basın. SSH’de yapılan değişiklikler, Ubnt USG’nin denetleyicisi veya yeniden başlatılması tarafından sağlanan hükümler arasında kalıcı değildir. Bu değişiklikleri kalıcı yapmak için bir config.gateway.json dosyası oluşturulmalıdır – buraya bakınız.

Aynı USG’nin arkasındaki LAN veya VLAN’daki bir istemciden gelen bağlantı noktasını dahili olarak test ediyorsanız, Firkete NAT’a ihtiyaç vardır. Bunu eklemek için 4. adımı tekrar izleyin, ancak “gelen-arayüzü” trafiği aradığınız LAN veya VLAN’ın arayüzüyle değiştirin. Kaynak adresi ve adresin içi (ileriye doğru bağlantı noktasının hedefi) aynı alt ağdaysa, asimetrik yönlendirmeyi önlemek için ek bir SNAT (Kaynak NAT) maske kuralının eklenmesi gerekir. Tek bir kuralda birden fazla bağlantı noktası kullanılıyorsa, “iç adres bağlantı noktası” kullanılamaz / kullanılmamalıdır ve / veya trafik WAN arabiriminde olduğu gibi aynı bağlantı noktalarına yönlendirilir. Birden fazla bağlantı noktasını bir ana bilgisayara iletmek isteniyorsa, ayrı kurallar oluşturulmalıdır.

Bağlantı Noktası İletme Sorun Giderme

Bağlantı noktası yönlendirmelerinin, çoğu Ubnt USG’nin dışında kalan, yapılandırıldıktan sonra çalışmamalarının bir dizi olası nedeni vardır, ancak UniFi – USG Port Yönlendirme sorunun nedenini belirlemeye yardımcı olacak güçlü araçlar sunar.

Bu bölüm, bağlantı noktanız ileriye doğru beklendiği gibi çalışmadığında sorun giderme sürecinden geçer.

1. Yapılandırma ve Test Metodolojisini Doğrulayın

İlk önce, yapılandırılmış bağlantı noktanıza ileriye bir göz atın. Bir IP veya port numarasındaki ince bir yazım hatası, ara sıra hepimizi tetikledi. UniFi Controller geçersiz karakterlere izin vermez, bu nedenle beyaz boşluklara veya bu çizgilerdeki herhangi bir şeye yakından bakmak gerekmez. Sadece IP ve portun doğru girildiğini doğrulayın.

Bağlantı noktanızı ileri doğru test ederken, bunu İnternet’ten yaptığınızdan emin olun. WiFi devre dışı olan bir cep telefonu, başka bir şey hazır değilse, iyi bir seçenektir.

Sonraki bölümlerde WAN ve LAN referans noktalarından sorun giderme süreci geçmektedir.

2. WAN’da trafiği kontrol edin

Bağlantı noktasını ileri doğru gidermede ilk adım, trafiğin WAN arayüzünüze ulaşmasını sağlamaktır. Trafik USG’nin WAN’ına ulaşmıyorsa, iletilemez. Paket yakalama tcpdump, ağda mevcut olan veya bulunmayan trafiği görmek, sorunun nerede olduğunu kesin olarak belirlediğinden, tercih edilen sorun giderme yöntemidir. USG’deki WAN arayüzü eth0ve eth2USG Pro’da. Bu makaledeki örnekler bir Ubnt USG’ye atıfta bulunur, bu yüzden kullanacağız eth0. Bir USG Pro kullanıyorsanız, bunun yerine kullanın eth2.

Biraz filtreleme olmadan, çıktısının tcpdumpşifresini çözmek zor olacaktır. Hedef port için basit bir filtre genellikle yeterlidir, ancak ağdaki diğer aktif trafik tarafından paylaşılan bir port ise, bu yeterli değildir. Örneğin, ileri HTTP portu ilgisiz gürültüyü ortadan kaldırmak için daha sıkı filtreleme gerektirir. Buradaki kullanım durumumuzda, 192.0.2.117 (USG WAN IP) varış noktasını ve varış noktası 80’i filtreyi kullanarak filtreleyeceğiz.dst host 192.0.2.117 and dst port 80.

USG’ye SSH ile başlayın. Sonra tcpdumpgelen HTTP isteklerini aramak için aşağıdakileri çalıştırın :

cmb @ usg1: ~ $ sudo tcpdump -ni eth0 dst ana bilgisayar 192.0.2.117 ve dst portu 80 tcpdump: gerze çıkış bastırılmış, eth0, link tipi EN10MB (Ethernet), yakalama boyutu dinleyen tam protokol kod çözme için -v veya -vv kullanın 262144 bayt 17: 44: 00.904533 IP 198.51.100.114.51514> 192.0.2.117.80: Bayraklar [S], sekans 2179876751, 29200 kazanma, seçenekler [mss 1460, sackOK, TS val 390060839 ecr 0, nopale, wscale 6], uzunluk 0

Yukarıda görünen çıktı, UniFi – USG Port Yönlendirme’nin 192.0.2.117 WAN IP’si üzerindeki 80 numaralı bağlantı noktasına, İnternet üzerindeki uzak bir ana bilgisayardan IP 198.51.100.114 ile kaynaklı, 51514 kaynak bağlantı noktasını (kaynak bağlantı noktaları geçici bağlantı noktası aralığından rastgele) kullanan bir bağlantı girişimini gösterir. “Flags [S]” bölümü bize bunun bir TCP el sıkışmasının ilk paketi olan bir SYN paketi olduğunu söylüyor. WAN’da bu talebi gördüğümüz için, USG’ye ulaştığını biliyoruz. http://192.0.2.117’ye ulaşmaya çalışırken bu yakalamada hiçbir şey görünmezse, USG’nin yukarı akışının trafiğin ona ulaşmasını engellediğini biliyoruz. Sorun giderme kılavuzu için aşağıdaki “Trafik WAN’a erişmiyor” bölümüne bakın.

WAN’a gelen trafiği görüyorsanız, bir sonraki adım LAN’dan çıkıp çıkmadığını doğrulamaktır.

3. LAN’daki trafiği kontrol edin

Trafiğin WAN’a ulaştığını doğruladığınıza göre, bir sonraki adımınız, trafiğin LAN arabiriminde olup olmadığını görmek için LAN’ı kontrol etmek olacaktır. Bu örnekte, LAN portunun olduğu bir USG kullanıyoruz eth1. USG Pro kullanıyorsanız, LAN portu, eth0uygun şekilde yerine geçecektir tcpdump.

Burada web sunucusunun dahili IP’sini ve port 80’i filtreleyeceğiz:

cmb @ usg1: ~ $ sudo tcpdump - ni eth1 ana bilgisayarı 172.16.0.7 ve port 80 tcpdump: ayrıntılı çıktıyı bastırılmış, tam protokol kod çözme için -v veya -vv'yi kullanın, eth1, link tipi EN10MB (Ethernet), yakalama boyutu 262144 bayt 18: 00: 38.268095 IP 198.51.100.114.51519> 172.16.0.7.80: Bayraklar [S], sıra 1565978093, 29200 galibiyet, seçenek [mss 1460, sackOK, TS val 390310233 ecr 0, nop, wscale 6], uzunluk 0 18: 00: 38.268351 IP 172.16.0.7.80> 198.51.100.114.51519: Bayraklar [R.], sıra 0, 1565978094 ack, uzunluk 0, uzunluk 0

SYN’yi, WAN yakalamasındaki gibi görüyoruz. Hedef IP’si iç sunucu IP’sine çevrilmiştir. 172.16.0.7. LAN NIC’den ayrılan çevrilmiş SYN’nin varlığını görmek, portun ileri çalıştığını gösterir. Sunucudan gelen yanıt olarak gösterilen paket, bu durumda sorunun ne olduğuna işaret eder. Bayraklar [R.], sunucunun yanıt olarak bir RST ACK gönderdiği anlamına gelir; bu, TCP’nin uzaktaki bir ana bilgisayara bu bağlantı noktasını dinleyen hiçbir şey olmadığını söyleme şeklidir. Web sunucusunu kontrol ettikten sonra, nginx servisi başlayacak şekilde yapılandırılmadı. Web sunucusu servisini başlattıktan sonra, tcpdumpçıkış borsada birkaç paket daha gösterir. Başarılı bir bağlantı, aktarılan veri miktarına bağlı olarak kaç satırın gösterildiğine bağlı olarak aşağıdaki satırlar boyunca bir şey olarak görünecektir:

18: 06: 17.151027 IP 198.51.100.114.51523> 172.16.0.7.80: Bayraklar [S], seq 4065224865, 29200 galibiyet, seçenekler [mss 1460, sackOK, TS val 390394972 ecr 0, nop, wscale 6], uzunluk 0 18: 06: 17.151269 IP 172.16.0.7.80> 198.51.100.114.51523: Bayraklar [S.], sicil 2746330992, 4065224866 nolu sekil 28960, seçenekler [mss 1460, sackOK, TS val 232937488 e.n. ], uzunluk 0 18: 06: 17.152707 IP 198.51.100.114.51523> 172.16.0.7.80: Bayraklar [.], ack 1, kazan 457, seçenekler [hayır, hayır, TS val 390394972 ecr 232937488], uzunluk 0 18: 06: 17.155836 IP 172.16.0.7.80> 198.51.100.114.51523: Bayraklar [.], Ack 110, galibiyet 227, seçenekler [no, no, TS val 232937488 ecr 390394973], uzunluk 0 18: 06: 17.157676 IP 198.51.100.114.51523> 172.16.0.7.80: Bayraklar [F.], skala 110, ack 1105, 491'i kazandı, seçenekler [hayır, no, TS val 390394974 ecr 232937488], uzunluk 0 18: 06: 17.157904 IP 172.16.0.7.80> 198.51.100.114.51523: Bayraklar [F.], seq 1105, ack 111, 227, seçenekler [no, no, TS val 232937488 ecr 390394974], uzunluk 0

UniFi – USG Port Yönlendirme , En yaygın başarısızlık, LAN ana bilgisayarı iletilen trafiğe yanıt vermemektir. Nerede tcpdumpçıkış SYNs LAN ana bilgisayara gönderilmeden gösterir, ama hiçbir şey geri tepki olarak geliyor, konu LAN konak kendisinde bir şeydir. Sorun giderme kılavuzu için aşağıdaki LAN sunucusundan cevap yokbölümüne bakın . tcpdumpÇıktı aşağıdaki gibi görünecektir:

18: 09: 46.403313 IP 198.51.100.114.51525> 172.16.0.7.80: Bayraklar [S], sekans 1697746705, 29200 kazanma, seçenekler [mss 1460, sackOK, TS val 390447296 ecr 0, nop, wscale 6], uzunluk 0 18: 09: 47.400988 IP 198.51.100.114.51525> 172.16.0.7.80: Bayraklar [S], sekans 1697746705, 29200 kazanma, seçenekler [mss 1460, sackOK, TS val 390447546 ecr 0, nop, wscale 6], uzunluk 0 18: 09: 49.403930 IP 198.51.100.114.51525> 172.16.0.7.80: Bayraklar [S], sekans 1697746705, 29200 kazanma, seçenekler [mss 1460, sackOK, TS val 390448047 ecr 0, nop, wscale 6], uzunluk 0

4. Trafik WAN’a ulaşmıyor

Trafik USG WAN arayüzünüzde görünmüyorsa, Ubnt USG’nin yukarı akışındaki bir şey onu engelliyor demektir. Genellikle bu, modeminize veya başka bir yukarı akış güvenlik duvarına veya yönlendiriciye yerleştirilmiş bir güvenlik duvarı veya başka bir paket filtre türüdür. Bu bağlamda yapılandırması hakkında daha fazla bilgi edinmek için modeminizin el kitabına bakın.

Diğer genel durum, kullanmaya çalıştığınız bağlantı noktasını engelleyen ISS’nizdir. Business class Internet servisi genellikle engellenen bağlantı noktalarına sahip değildir;

5. LAN sunucusundan cevap yok

Trafiği LAN’ın tcpdumpyukarıda gösterilen son çıktıda gösterildiği gibi uygun hedef ana bilgisayara giderken, üst üste üç SYN ile 172.16.0.7 port 80’e gönderildiğini gördüğünüzde, ana bilgisayar trafiği bir nedenden dolayı yanıtlamaz. Genellikle bu, sistemdeki trafiği engelleyen bir ana bilgisayar güvenlik duvarıdır. Diğer bir yaygın neden, LAN ana bilgisayarının varsayılan bir ağ geçidini kaybetmesi ya da varsayılan ağ geçidinin farklı bir sisteme işaret edecek şekilde yapılandırılmış olmasıdır. Bağlantı noktasının ileri gitmesini sağlamak için USG üzerinden geri cevap vermek için, LAN ana bilgisayarının varsayılan ağ geçidi USG’nin dahili IP’sini göstermelidir.

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

3 Yorumlar

Geri Bildirim: UniFi - USG Gelişmiş Yapılandırma | Ubiquiti Networks

Geri Bildirim: Ubnt UniFi - USG: L2TP Uzaktan Erişim VPN'i Yapılandırma

Geri Bildirim: Ubnt Unifi Security Gateway Pro 4 Özellikler ve Datasheet |