İnternet Güvenliği Ayarlarını Yapılandırma

UniFi – USG/UDM: İnternet Güvenliği Ayarlarını Yapılandırma

İzinsiz giriş önleme sistemi (IPS), imzalara dayalı olarak potansiyel olarak kötü amaçlı trafiği tanımlayan bir motordur. İmzalar, kötü amaçlı yazılım tarafından kullanılan bilinen trafik kalıplarını veya talimat dizilerini içerir. Bu tür imza tabanlı motor, yalnızca bilinen kötü niyetli trafik kalıplarına dayalı anormallikleri algılayabilir.

ağ şeması

Saldırı Tespiti ve Önleme

İzinsiz giriş algılamayı veya izinsiz giriş önlemeyi etkinleştirmek için UniFi Network uygulamasının Ayarlar > Güvenlik bölümüne gidin.

- IDS veya IPS’yi etkinleştirmek, VLAN’lar arası ve çıkış trafiğindeki maksimum verimi etkiler.

- USG: 85 Mb/sn*

- USG-Pro: 250 Mb/sn*

- USG-XG: 1 Gb/sn*

- IPS/IDS’nin üzerinde Akıllı Kuyrukların veya DPI’nin etkinleştirilmesi, maksimum aktarım hızına ek bir aktarım hızı cezasına neden olacaktır.

- UniFi Dream Machine çıktısı: 850 Mbps*

- UniFi Dream Machine Pro: 3.5Gbps*

* Değerler kabaca tahminlerdir ve yapılandırmaya bağlı olarak değişebilir.

Tehdit Yönetim Modları

- İzinsiz Giriş Tespit Sistemi : Ayarlandığında otomatik olarak algılar ve uyarı verir, ancak potansiyel olarak kötü amaçlı trafiği engellemez.

- İzinsiz Girişi Önleme Sistemi : Ayarlandığında, potansiyel olarak kötü amaçlı trafiği otomatik olarak algılar, uyarır ve engeller.

Güvenlik Duvarı Kısıtlamaları

Bu kısıtlamalar Yeni Ayarlar > İnternet Güvenliği > Gelişmiş altında bulunabilir .

- Görev Tanımına Erişimi Kısıtla: Etkinleştirildiğinde, Onion Router’a erişimi engeller.

- Kötü Amaçlı IP Adreslerine Erişimi Kısıtla: Etkinleştirildiğinde, kötü niyetli trafik geçirdiği kabul edilen IP adreslerine veya adres bloklarına erişimi engeller.

Sistem Hassasiyet Düzeyleri

“Sistem hassasiyet seviyeleri”, tehdit yönetimi arka plan programına yüklenecek olan önceden tanımlanmış güvenlik kategorileri seviyeleridir. Her seviye artışı, daha fazla bellek ve CPU kullanımı gerektirir. Ek olarak, kategoriler manuel olarak seçilirken “özel” seviye kullanılır.

Kategoriler

- USG3 ve UDM’deki kullanılabilir bellek miktarı nedeniyle sınırlı bir kategori seçimi etkinleştirilebilir.

- Kategorilerin tam listesini görmek için aşağıya tıklayın.

Kategoriler ve Tanımları

IPS/IDS Kategorileri

- Activex: ActiveX ile ilgili saldırılar ve güvenlik açıkları(CVE, vb.).

- Saldırı Yanıtı: İzinsiz girişi gösteren yanıtlar—LMHost dosya indirme, belirli başlıklar, Metasploit Meterpreter öldürme komutu algılandı, vb. Bunlar, başarılı bir saldırının sonuçlarını yakalamak için tasarlanmıştır. “id=root” gibi şeyler veya bir uzlaşmaya işaret eden hata mesajları gerçekleşmiş olabilir.

- Botcc (Bot Komuta ve Kontrol)*: Bunlar, bilinen ve onaylanmış aktif Botnet ve diğer Komuta ve Kontrol ana bilgisayarlarının çeşitli kaynaklarından otomatik olarak oluşturulur. Günlük olarak güncellenir, birincil veri kaynağı Shadowserver.org’dur. Shadowserver.org’dan oluşturulan bot komut ve kontrol blok kurallarının yanı sıra spyeyetracker, palevotracker ve zeustracker. Bağlantı noktası gruplandırılmış kurallar, kuralda değiştirilen hedef bağlantı noktasıyla daha yüksek doğruluk sunar.

- CIArmy: Toplu İstihbarat, www.cinsscore.com’a dayalı olarak engelleme için IP kuralları oluşturdu .

- Güvenliği ihlal edilmiş: Bu, günlük olarak onaylanan ve güncellenen, güvenliği ihlal edilmiş bilinen ana bilgisayarların bir listesidir. Bu set, veri kaynaklarına bağlı olarak yüz ila birkaç yüz kural arasında değişiyordu. Bu, birkaç özel ancak son derece güvenilir veri kaynağının bir derlemesidir.

- DNS*: DNS ile ilgili saldırılar ve güvenlik açıkları için kurallar. Ayrıca tünel açma gibi şeyler için hizmetin kötüye kullanılması kategorisi.

- DOS: Hizmet Reddi girişimi algılama. Gelen DOS etkinliğini ve giden göstergeleri yakalamaya yöneliktir.

- Dshield*: Dshield Tanımlı saldırganlar için IP tabanlı kurallar. DShield en iyi saldırganlar listesinin günlük olarak güncellenen listesi. Ayrıca çok güvenilir. Daha fazla bilgi http://www.dshield.org adresinde bulunabilir .

- İstismar *: Belirli bir hizmet kategorisinde kapsanmayan İstismarlar. Doğrudan istismarları tespit etmek için kurallar. Genel olarak, bir Windows istismarı, Veritas, vb. arıyorsanız, burada olacaklar. SQL enjeksiyonu ve benzeri şeyler, açıklardan yararlanırken kendi kategorilerine sahiptir.

- FTP: FTP ile ilgili saldırılar, açıklardan yararlanma ve güvenlik açıkları için kurallar. Ayrıca oturum açma vb. gibi oturum açma amaçları için kötü niyetli olmayan temel FTP etkinliğini de içerir.

- Oyunlar: Oyun trafiğinin ve bu oyunlara yönelik saldırıların belirlenmesi için kurallar. World of Warcraft, Starcraft ve diğer popüler çevrimiçi oyunların burada işaretleri var. Bunları kötü olarak etiketlemek niyetinde değiliz, sadece tüm ortamlar için uygun değiller.

- ICMP: ICMP ile ilgili saldırılar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- IMAP: IMAP protokolüne ilişkin tanımlamaların yanı sıra saldırılar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- Kötü Amaçlı Yazılım*: Kötü Amaçlı Yazılım ve Casus Yazılımla ilgili, açık bir suç niyeti yok. Bu kümeye dahil edilme eşiği, tipik olarak, bariz suç faaliyeti dışında duran bir tür izlemedir. Bu set aslında sadece casus yazılım olarak tasarlanmıştı. Bu gerçekten birkaç kural kategorisi için yeterli. Casus yazılım ve düpedüz kötü niyetli kötü şeyler arasındaki çizgi, bu seti ilk başlattığımızdan beri çok fazla bulanıklaştı. Burada casus yazılımdan daha fazlası var, ancak burada hiçbir şeyin ağınızda veya PC’nizde çalışmasını istediğiniz bir şey olmadığından emin olabilirsiniz. Bilinen güncelleme şeması için URL kancaları, bilinen kötü amaçlı yazılımların User-Agent dizeleri ve bir sürü diğerleri vardır.

- Misc.: Diğer kategorilerde yer almayan bu kurallar için çeşitli kurallar.

- Mobil Kötü Amaçlı Yazılım*: Mobil platformlara özel: Kötü Amaçlı Yazılım ve Casus Yazılımla ilgili, açık bir suç amacı yok.

- Netbios: Netbios ile ilgili tanımlama, saldırılar, açıklardan yararlanma ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- P2P*: Eşler Arası trafiğin ve bunlara yönelik saldırıların tanımlanması için kurallar. Torrentler, edonkey, Bittorrent, Gnutella, Limewire vb. dahil. Bunları kötü amaçlı olarak etiketlemiyoruz, sadece tüm ağlar ve ortamlar için uygun değil.

- POP3: POP3 protokolüyle ilgili tanımlama kuralları, saldırılar ve güvenlik açıkları. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- RPC: RPC ile ilgili saldırılar, güvenlik açıkları ve protokol algılama. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- Tarama: Keşif ve araştırmayı tespit edecek şeyler. Nessus, Nikto, port taraması vb. Erken uyarı malzemeleri.

- Kabuk kodu *: Uzaktan kabuk kodu algılama. Uzak kabuk kodu, bir saldırgan yerel bir ağ veya intranet üzerindeki başka bir makinede çalışan güvenlik açığı bulunan bir işlemi hedeflemek istediğinde kullanılır. Başarılı bir şekilde yürütülürse, kabuk kodu, saldırganın ağ üzerinden hedef makineye erişmesini sağlayabilir. Uzak kabuk kodları, normalde, saldırganın hedef makinedeki kabuğa erişmesine izin vermek için standart TCP/IP soket bağlantılarını kullanır. Bu kabuk kodu, bu bağlantının nasıl kurulduğuna bağlı olarak kategorize edilebilir: kabuk kodu bu bağlantıyı kurabilirse, kabuk kodu saldırganın makinesine geri bağlandığından, buna “ters kabuk” veya geri bağlantı kabuk kodu denir.

- SMTP: SMTP ile ilgili saldırılar, istismarlar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- SNMP: SNMP ile ilgili saldırılar, istismarlar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- SpamHaus*: Bu kural seti, Spamhaus tarafından araştırıldığı şekliyle, bilinen spam göndericilerin ve spam ağlarının günlük bir listesini alır .

- SQL: SQL ile ilgili saldırılar, istismarlar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- TELNET: TELNET hizmetiyle ilgili saldırılar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- TFTP: TFTP hizmetiyle ilgili saldırılar ve güvenlik açıkları için kurallar. Ayrıca, günlüğe kaydetme amacıyla protokolün temel etkinliğini tespit eden kurallar da dahildir.

- TOR*: TOR çıkış düğümlerine giden ve bu düğümlerden gelen trafiğin tanımlanması için IP Tabanlı kurallar.

- Truva Atı: Açık bir suç amacı taşıyan kötü amaçlı yazılım. Buradaki kurallar, geçiş halindeki, etkin, bulaşan, saldıran, güncellenen ve kablo üzerinde algılayabildiğimiz diğer her şeyi tespit eden kötü amaçlı yazılımları algılar. Bu aynı zamanda seçim yapmanız gerekiyorsa çalıştırmanız gereken çok önemli bir kural kümesidir.

- Kullanıcı Aracıları*: Kullanıcı aracısı tanımlama ve algılama.

- VOIP: VOIP ortamına ilişkin saldırılar ve güvenlik açıkları için kurallar. SIP, h.323, RTP, vb.

- Web İstemcisi: Web istemci tarafı saldırıları ve güvenlik açıkları.

- Web Sunucusu: Web sunucularına yönelik saldırılar ve güvenlik açıkları için kurallar.

- Web Uygulamaları: Çok özel web uygulamaları için kurallar.

- WORM*: Ağ tabanlı solucan etkinliğinin trafik göstergesi

* USG3 ve UDM’de (temel model) etkinleştirilebilecek kategorileri tanımlar.

Bu kategorilerin açıklandığı PDF bağlantısı burada bulunabilir .

Beyaz listeye alma

IPS motorunun Tehdit Yönetimi İzin Listesi işlevi, bir UniFi Yöneticisinin güvenilir IP’lerin bir listesini oluşturmasına olanak tanır. Seçilen yöne bağlı olarak trafik, tanımlanan IP’lere veya IP’lerden engellenmeyecektir.

Ayarlar > Güvenlik > İnternet Tehdidi Yönetimi > Gelişmiş içinde yeni bir izin verilenler listesi oluşturun .

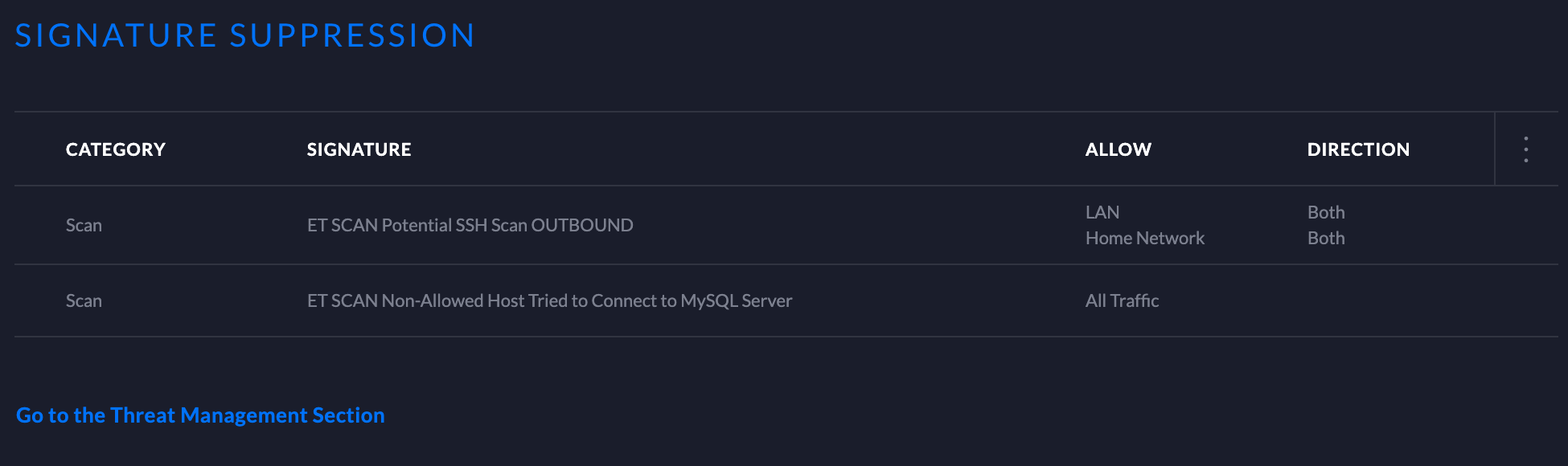

İmza Bastırma

IPS motorunun imza bastırma işlevi, bir UniFi Yöneticisinin belirli imzalarda uyarıyı susturmasına olanak tanır. Bu aynı zamanda belirlenen engelleme kuralıyla eşleşen trafikte engellemeyi de devre dışı bırakacaktır.

- Tüm trafik için bir imza bastırma kuralı eklemek, ana bilgisayar IP’sinden bağımsız olarak imzayı bastırır.

- Trafik yönüne ve tek IP’ye, tanımlanmış UniFi Ağı’na veya tercih edilen alt ağa göre paket izleme ile bir imza bastırma kuralı ekleme.

GeoIP Filtreleme

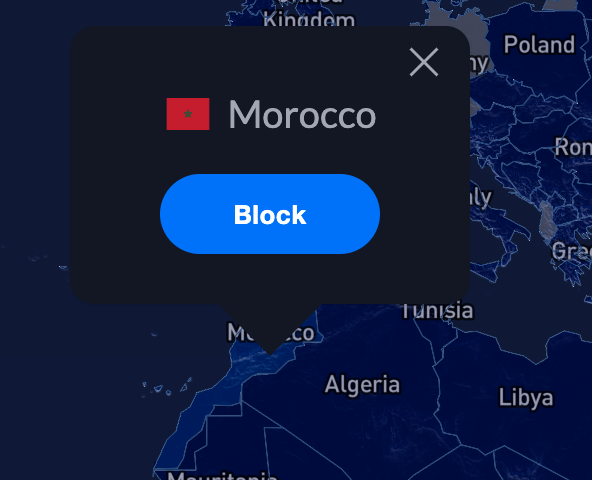

engelleme

Tek tek ülkeleri engellemek, Tehdit Yönetimi Panosu bölümünde yapılandırılabilir. Engellemek, haritada gezinmek, bir ülkeye tıklamak ve “Engelle”ye tıklayarak onaylamak kadar kolaydır.

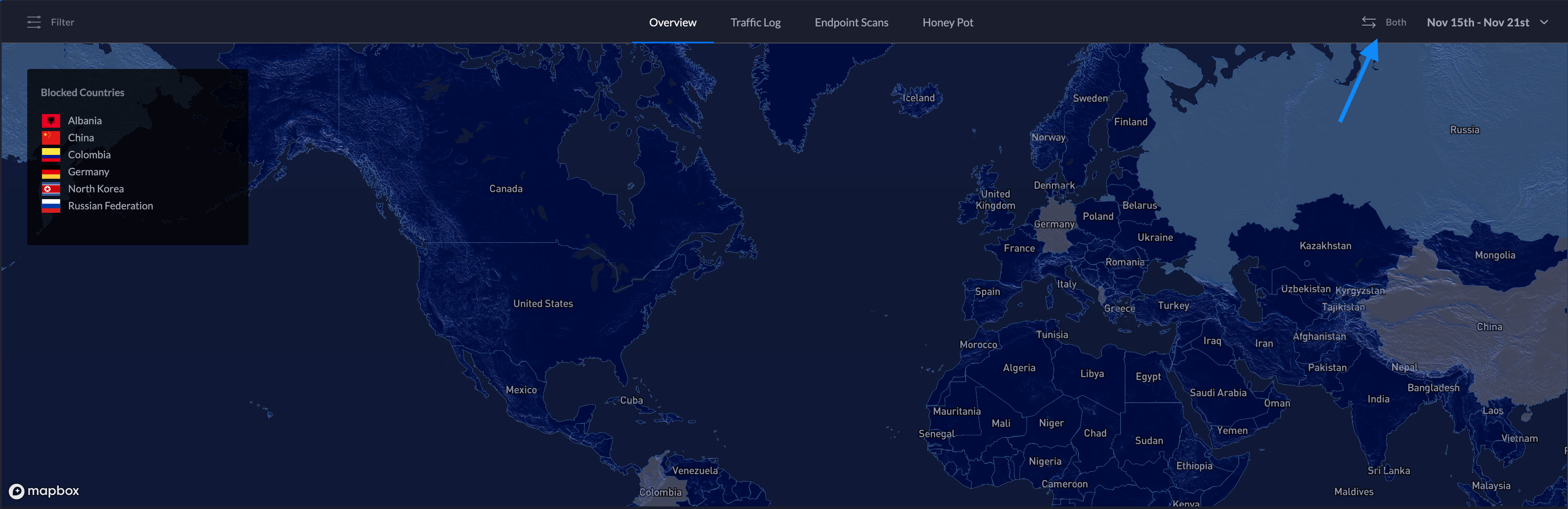

Engellemeyi Kaldırma

Bir ülkenin engellemesini kaldırmak, Genel Bakış sekmesinde haritanın sol tarafına gidilerek Tehdit Yönetimi Kontrol Panelinde gerçekleştirilebilir. Engellenen ülkelerin bir listesi doldurulacaktır. Engeli kaldırılacak olan ilçenin üzerine gelin ve bir “engellemeyi kaldır” seçeneği görünecektir. “Engellemeyi kaldır”ı seçin, ülke listeden çıkarılacaktır.

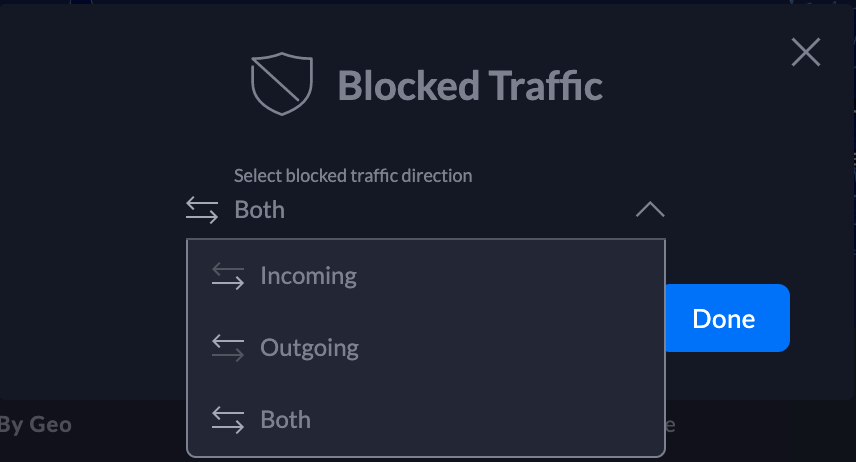

Trafik Yönü

UniFi Network, GeoIP filtreleme trafik yönünün yapılandırılmasına izin verir. Aşağıdaki adımları takip et:

1. Tehdit Yönetimi Panosu’nun en üstüne gidin ve yönü seçin.

2. Trafik yönünü seçin.

3. Bitti’yi tıklayın .

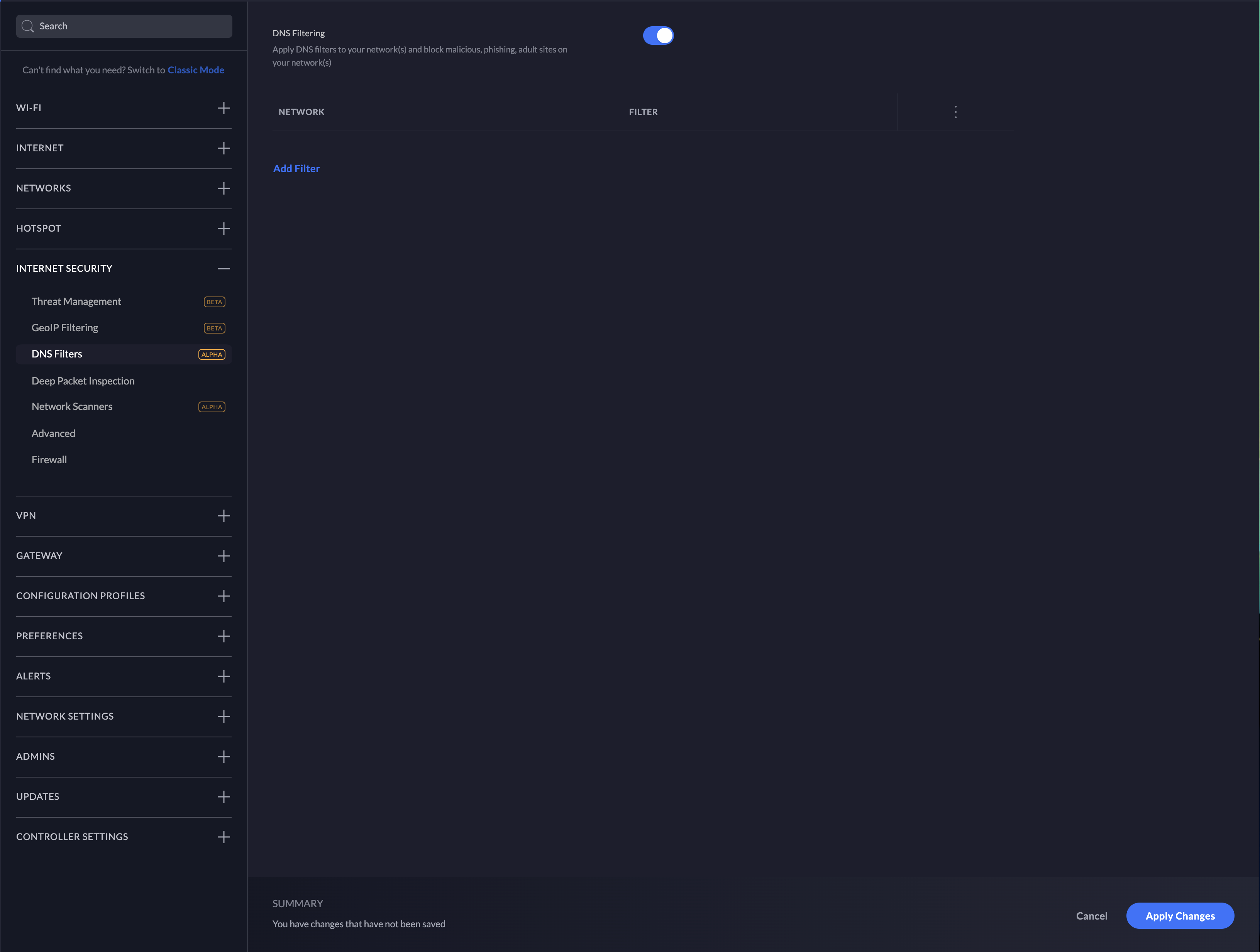

DNS Filtreleri

- DNS Filtreleme yalnızca UniFi Dream Machine’de mevcuttur.

- VPN, DNS-over-HTTPS veya DNS-over-TLS kullanan istemciler, UniFi Dream Machine tarafından görülmeyecek olan standart olmayan DNS isteklerine sahip olacaktır.

DNS Filtresi özelliği, yöneticilerin ağ başına filtreleme düzeylerini seçmesine olanak tanır. Bu, yapılandırılmış LAN’lardaki istemcilerden gelen tüm DNS isteklerinin filtreleme seviyelerine uymasını sağlar.

1. DNS Filtrelerini yapılandırmak için Yeni Ayarlar > İnternet Güvenliği > DNS Filtreleri seçeneğine gidin .

2. Kaydırıcı düğmesine tıklayarak DNS Filtrelemeyi etkinleştirin.

3. Filtre Ekle öğesini seçin .

4. LAN için istediğiniz filtreleme seviyesini seçin.

5. Bu filtrenin hangi ağa uygulanacağını seçin ve seçimi onaylayın.

6. Bu noktada DNS filtreleme etkinleştirilecektir.

Filtre Seviyeleri

Güvenlik

Kimlik avı, spam, kötü amaçlı yazılım ve kötü amaçlı etki alanlarına erişimi engeller. Kötü amaçlı alan adlarının veritabanı saatlik olarak güncellenir. Yetişkin içeriği engellemediğini unutmayın.

Yetişkin

Tüm yetişkinlere yönelik, pornografik ve müstehcen sitelere erişimi engeller. Proxy veya VPN’leri veya karışık içerikli siteleri engellemez. Reddit gibi sitelere izin verilir. Google ve Bing, “Güvenli Mod”a ayarlanmıştır. Kötü amaçlı ve Kimlik Avı alanları engellenir.

Aile

Tüm yetişkinlere yönelik, pornografik ve müstehcen sitelere erişimi engeller. Ayrıca filtreleri atlamak için kullanılan proxy ve VPN alan adlarını da engeller. Karışık içerik siteleri (Reddit gibi) de engellenir. Google, Bing ve Youtube Güvenli Mod’a ayarlanmıştır. Kötü amaçlı ve Kimlik Avı alanları engellenir.

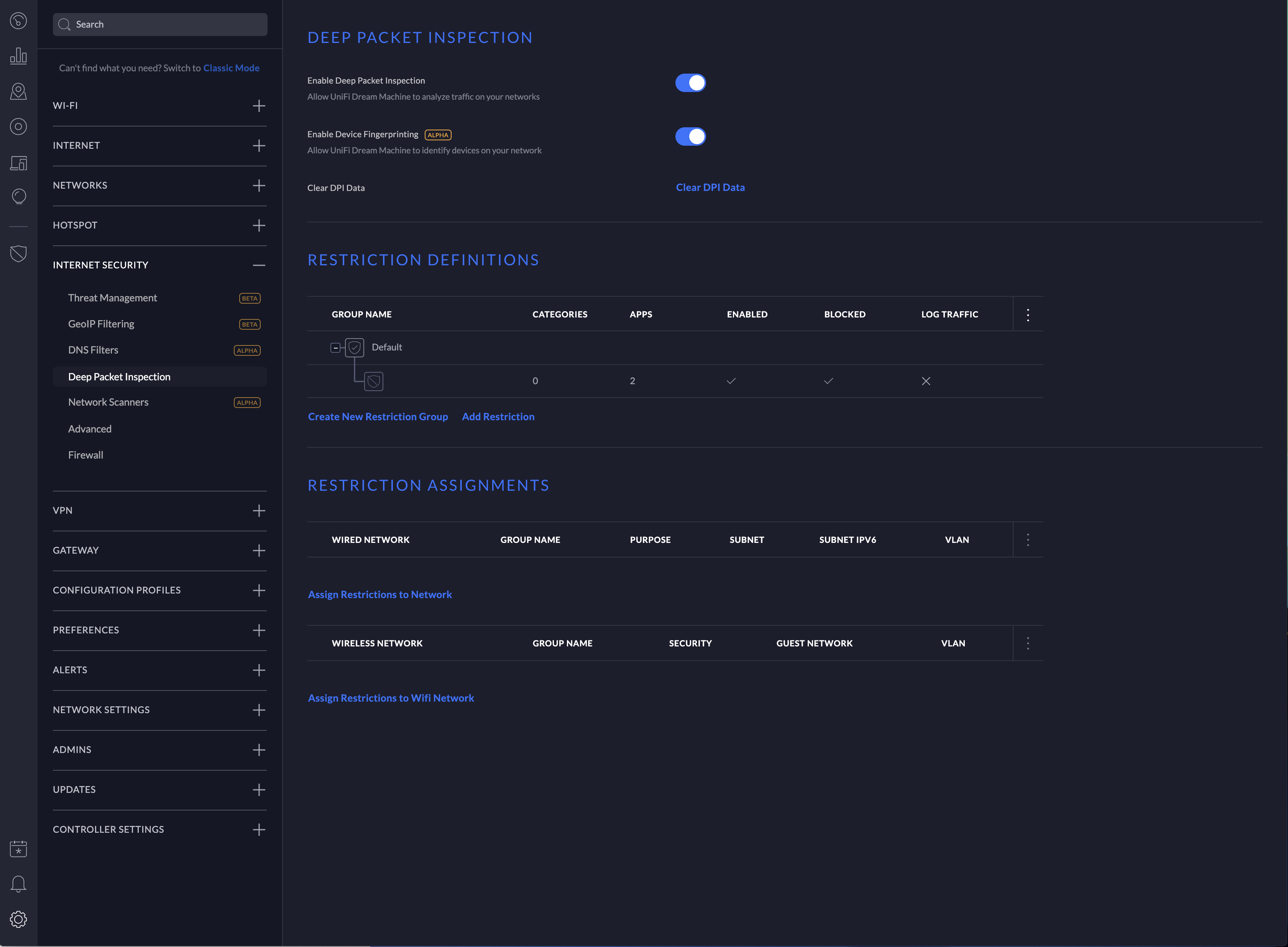

Derin Paket Denetimi

Derin Paket Denetimini (DPI) yapılandırmak için Yeni Ayarlar > İnternet Güvenliği > Derin Paket Denetimi’ne gidin .

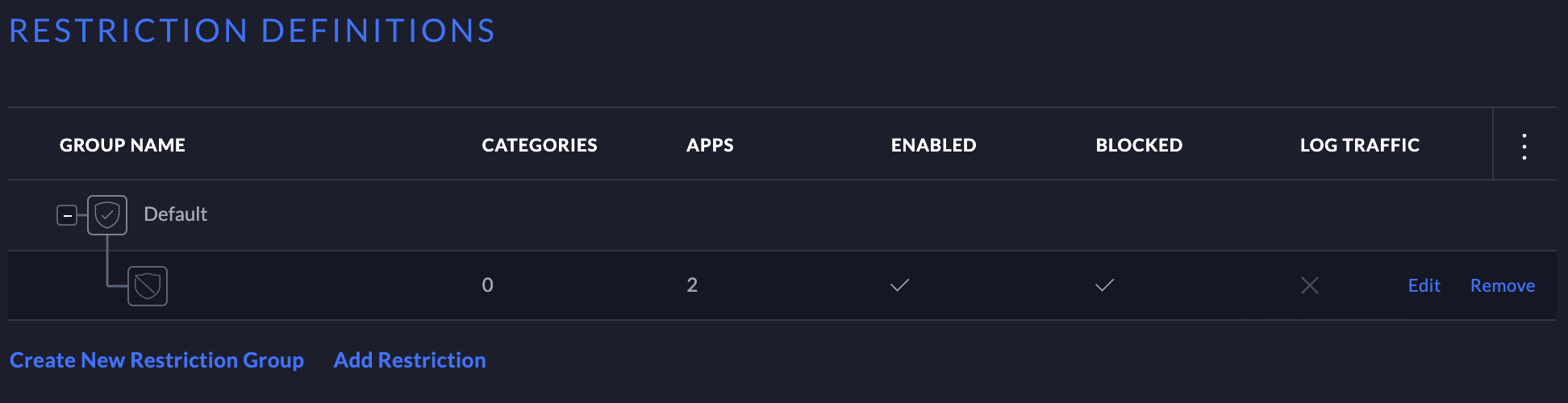

DPI Kısıtlamaları

1. “Kısıtlama tanımları” altında Kısıtlama Ekle’ye tıklayın .

2. Konfigürasyon yan panelinde, kuralların ekleneceği bir kısıtlama grubu seçin.

3. Engellenecek bir kategori seçin.

4. Kategoriden bir uygulama seçin veya tüm kategoriyi engellemek için “Tüm uygulamalar” öğesini seçin.

5. ” Bu Kısıtlamayı Etkinleştir”in seçili olduğundan emin olun .

6. “Kısıtlama atamaları” bölümünde kısıtlama grubunu bir ağa ekleyin.

Kısıtlama tanımını yönetmek için, imleci tanımın üzerine getirin ve düzenleyin veya kaldırın.

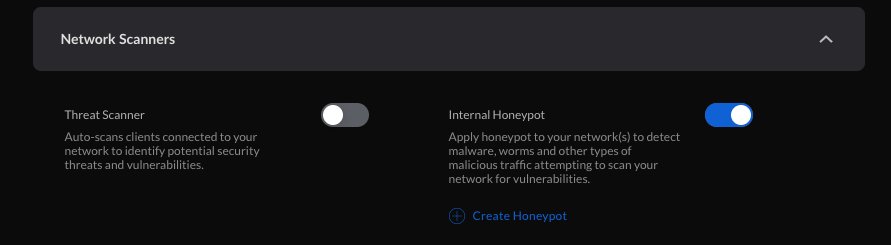

Ağ Tarayıcılarını Yapılandırma

Dahili Honeypot

“Dahili bal küpü” özelliği, yetkisiz hizmetlere veya ana bilgisayarlara erişmeye çalışan LAN istemcilerini dinleyen pasif bir algılama sistemidir. Potansiyel olarak solucan veya sızma tipi güvenlik açıklarından etkilenen istemcilerin ağları taradığı, diğer ana bilgisayarlara bulaştığı ve erişimi kolay sunucular hakkında bilgi için potansiyel olarak gözetlediği bilinmektedir. Balküpü, ana bilgisayarlar balküpüne erişmeye çalıştığında rapor verecektir. Raporlar, Tehdit Yönetimi Panosu’nda bulunabilir.

Dahili balküpünü yapılandırmak için aşağıdaki adımları izleyin:

1. Ayarlar > Güvenlik > İnternet Tehdidi Yönetimi > Ağ Tarayıcıları’na gidin .

2. Kaydırıcı düğmesine tıklayarak bal küpü hizmetini etkinleştirin.

3. “Bal Küpü Oluştur”u seçin.

4. Açılır modda ağı ve Honeypot IP’yi seçin.

5. “Oluştur”u seçin.

Honeypot Hizmetleri

Honeypot hizmeti aşağıdaki bağlantı noktalarını dinler:

- FTP – TCP Bağlantı Noktası 21

- SSH – TCP Bağlantı Noktası 22

- Telnet – TCP Bağlantı Noktası 23

- SMTP – TCP Bağlantı Noktası 25

- DNS – UDP Bağlantı Noktası 53

- HTTP – TCP Bağlantı Noktası 80

- POP3 – TCP Bağlantı Noktası 110

- SMB – TCP Bağlantı Noktası 445

- MSSQL – TCP Bağlantı Noktası 1433

Test ve Doğrulama

İzinsiz Giriş Tespiti/Önleme

Giriş:

curl -A "BlackSun" www.example.com

Beklenen uyarı sonucu:

Tehdit Yönetimi Uyarısı 1: Bir Ağ Truva Atı Algılandı. İmza ET USER_AGENTS Şüpheli Kullanıcı Aracısı (BlackSun). Kimden: 192.168.1.172:55693, ila: 172.217.4.196:80, protokol: TCP

Dahili Honeypot

Dahili bal küpü hizmetini manuel olarak test etmenin birkaç örneği aşağıdadır. Aşağıdaki komutlar, oturum açma kimlik bilgilerini isteyebilir veya istemeyebilir. Uyarılar, testi denedikten birkaç dakika sonra Tehdit Yönetimi Panosu’nun Honeypot bölümünde görünecektir.

Telnet:

telnet <honeypot_ip>

SSH:

ssh <honeypot_ip>

Gizlilik Bildirimi

IPS/IDS motoru buluta hangi bilgileri gönderir?

1. Bir UniFi Yöneticisi, UniFi Network uygulamasında IPS veya IDS’yi etkinleştirdiğinde, ağ geçidi için bir belirteç oluşturulur. Aşağıda listelenen bilgiler, bir IPS/IDS imza eşleşmesi olduğunda TLS 1.2 şifreli bağlantı üzerinden gönderilir.

zaman damgası arabirim kaynağı IP kaynağı bağlantı noktası hedefi IP hedefi bağlantı noktası protokolü imza kimliği

2. Her 120 saniyede bir ips1.unifi-ai.com ana bilgisayar adına canlı tutma işlemi gerçekleşir. Bu bağlantı, ihlal mesajının güvenilir bir şekilde iletilmesini sağlamak içindir. Canlı tutma, 443 numaralı bağlantı noktasını kullanan bulutumuza bir bağlantıdır, bu nedenle yalnızca bir ICMP ping veya DNS çözünürlüğü değil, tam bir 3 yönlü el sıkışma ve SSL Anahtar değişimidir.

IPS/IDS ile ilgili olarak sunucularımızda hangi bilgiler tutulmaktadır?

Yukarıda listelenen veriler, UniFi Network uygulaması bilgileri indirene kadar yalnızca geçici olarak IPS Bulutunda saklanır. Bilgiler uygulama tarafından indirildikten sonra saldırgan IP hariç veriler bulutumuzdan silinir. Saldırganın IP bilgisi, Ubiquiti’nin dünya çapındaki Ubiquiti müşterilerine sunduğu hizmetleri iyileştirecek güncel ve etkili bir saldırgan listesi tutmasına yardımcı olur.

Ubiquiti tarafından kullanılan uyarılardan gelen bilgiler nasıl?

Ubiquiti, IP İtibarı, Kötü Amaçlı IP adresleri, Tehdit İstihbaratı listeleri oluşturmak ve Ubiquiti cihazları için kara listeler ve yeni imzalar oluşturmak dahil olmak üzere ürün ve hizmetlerini geliştirmek için uyarı bilgilerini kullanacaktır. IP adreslerinin temizlenmiş bir versiyonu (Ör: 200.200.xx), kamu topluluğunun dünya çapında kötü niyetli trafiği görmesine yardımcı olmak için Ubiquiti Genel Tehdit Haritası’nda da görüntülenebilir.

İlgili Makaleler

UniFi – USG Güvenlik Duvarı: Güvenlik Duvarı Kurallarına Giriş

UniFi – Bir IPS/IDS Simgesini Yeniden Oluşturma (Debian tabanlı Linux/Cloud Anahtarı)

UniFi – USG: Bir Tehdit Algılama Uyarısına Yanıt Verme

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi

Ubnt Türkiye Türkçe Forum ve Destek Sitesi Ubnt Airmax,Unifi access point , Edgemax ve Airfiber Teknik Destek ve Bilgi Sitesi